Hace algunas semanas circula por la red un nuevo tipo de troyano bancario llamado Zeus. Este malware aprovechaba una vulnerabilidad en Internet Explorer para, mediante técnicas de keylogging y métodos de usurpación, obtener credenciales y robos de identidades en páginas bancarias.

El virus fue descubierto por la compañía de seguridad informática Trusteer, aunque inicialmente solo afectaba a usuarios que usaban Internet Explorer 8. Pero la nueva versión del troyano, también conocido como Zbot, se ha pasado a infectar también a clientes de Firefox. La cosa es que utiliza nuevas técnicas de inyección HTML y modificación de transacciones para llevar a cabo sus fechorías, también con los usuarios que usen el zorrito de fuego.

La verdad es que los creadores lo han hecho a conciencia, porque según una estadística casi el 30% de los clientes de bancos prefiere firefox para sus operaciones cotidianas.

Las formas de infección son diversas, aunque se destacan los correos electrónicos con enlaces o adjuntos maliciosos y sobra decir que hay que tener cuidado con los correos que nos llegan, aun incluso si son de personas conocidas, pues ellas también podrían haber sido infectadas anteriormente.

Tenéis más información sobre la infección de Zeus para usuarios de Firefox aquí. Saludos curiosos.

Noticias sobre todo lo relacionado con el mundo de las redes, internet, seguridad y cloud.

lunes, 26 de abril de 2010

lunes, 19 de abril de 2010

Ataque Blind sql inyection

Seguro que muchos habreis oido hablar en foros sobre el sql inyection o blind sql inyection. Pues bien ¿Qué es y para que sirve este tipo de ataques?

Chema Alonso en su blog, El lado del Mal, hablaba sobre este tipo de ataques como si jugaramos al "¿Quién es quién?" En este juego había que adivinar un personaje haciendo preguntas del tipo "Si, No":

Pues bien, así es como funciona el bind sql inyectión. Veámoslo.

¿Qué es un ataque blind sql Inyection?

Es una técnica de ataque que utiliza consultas sql inyection, preguntas a la base de datos. Cuando una página web, por motivos de seguridad (El motivo es que no hay seguridad) no muestra mensajes de error de la base de datos al no haber un resultado correcto mostrándose siempre el mismo contenido (solo habrá respuesta si el resultado es correcto).

Para las páginas que si poseen seguridad, si se hace una consulta no válida a la base de datos, aunque sea verdadera, mostrará un mensaje de error.

Las consultas a la base de datos en una web se hacen a través del método GET, que hemos visto recientemente en la teoría de PHP.

El blind sql inyection funciona si en una url del tipo: http://localhost/mipágina/index.php?id=1 le añadimos una consulta a la base de datos, mediante la inyección de código SQL, quedando algo así:

¿Para que sirve un ataque Blind SQL Inyectión?

El sistema parece algo tonto, pero no es así, porque si la consulta nos devuelve que es verdadera, entonces nos muestra la misma página, si no, nos da un error. Por eso es MUY IMPORTANTE HACER CONSULTAS QUE SOLO DEVULEVEN VALORES LÓGICOS (VERDADERO O FALSO).

Sabiendo el funcionamiento del ataque y viendo que la página es vulnerable, pordrmos llegar a obtener cualquier información que esté en la base de datos de la página.

Siguiendo con el ejemplo de la URL de antes, podríamos empezar a preguntar por otra cosa:

Probamos con usuarios:

Y así sucesivamente, luego podríamos llegar a deducir si hay un campoque se llame contraseña o passwd y llegar a sacarla, aunque claro primero habría que averiguar el número de caracteres (hay una función SQL que te los devuelve y si preguntamos por ellos podríamos llegar a sacarlos). Luego probar:

Con este ataque se puede sacar, toda esa información, y llegar a hackear una cuenta de un usuario o tener acceso a información del servidor, por ejemplo.

Así que si estaís pensando en realizar una Web, ojito con este tipo de ataques y aseguraros de que vestra página no es vulnerable.

En este enlace hay un tutorial sobre el Blind SQL Inyection, del cual he sacado parte de la información. Saludos curiosos.

Chema Alonso en su blog, El lado del Mal, hablaba sobre este tipo de ataques como si jugaramos al "¿Quién es quién?" En este juego había que adivinar un personaje haciendo preguntas del tipo "Si, No":

- ¿Es moreno?>No

- ¿Es hombre?>Si

- ¿Tiene bigote?>No

Pues bien, así es como funciona el bind sql inyectión. Veámoslo.

¿Qué es un ataque blind sql Inyection?

Es una técnica de ataque que utiliza consultas sql inyection, preguntas a la base de datos. Cuando una página web, por motivos de seguridad (El motivo es que no hay seguridad) no muestra mensajes de error de la base de datos al no haber un resultado correcto mostrándose siempre el mismo contenido (solo habrá respuesta si el resultado es correcto).

Para las páginas que si poseen seguridad, si se hace una consulta no válida a la base de datos, aunque sea verdadera, mostrará un mensaje de error.

Las consultas a la base de datos en una web se hacen a través del método GET, que hemos visto recientemente en la teoría de PHP.

El blind sql inyection funciona si en una url del tipo: http://localhost/mipágina/index.php?id=1 le añadimos una consulta a la base de datos, mediante la inyección de código SQL, quedando algo así:

- http://localhost/BlinSQLInjection/blindmysql.php?id=1 AND 1=1;

¿Para que sirve un ataque Blind SQL Inyectión?

El sistema parece algo tonto, pero no es así, porque si la consulta nos devuelve que es verdadera, entonces nos muestra la misma página, si no, nos da un error. Por eso es MUY IMPORTANTE HACER CONSULTAS QUE SOLO DEVULEVEN VALORES LÓGICOS (VERDADERO O FALSO).

Sabiendo el funcionamiento del ataque y viendo que la página es vulnerable, pordrmos llegar a obtener cualquier información que esté en la base de datos de la página.

Siguiendo con el ejemplo de la URL de antes, podríamos empezar a preguntar por otra cosa:

- http://localhost/BlinSQLInjection/blindmysql.php?id=1 id=1 AND (SELECT (COUNT(*)) FROM users);

Probamos con usuarios:

- http://localhost/BlinSQLInjection/blindmysql.php?id=1 id=1 AND (SELECT (COUNT(*)) FROM usuarios);

Y así sucesivamente, luego podríamos llegar a deducir si hay un campoque se llame contraseña o passwd y llegar a sacarla, aunque claro primero habría que averiguar el número de caracteres (hay una función SQL que te los devuelve y si preguntamos por ellos podríamos llegar a sacarlos). Luego probar:

- Si la contrseña es de 5 caracteres: "aaaaa", "baaaa","bbaaa",etc.

Con este ataque se puede sacar, toda esa información, y llegar a hackear una cuenta de un usuario o tener acceso a información del servidor, por ejemplo.

Así que si estaís pensando en realizar una Web, ojito con este tipo de ataques y aseguraros de que vestra página no es vulnerable.

En este enlace hay un tutorial sobre el Blind SQL Inyection, del cual he sacado parte de la información. Saludos curiosos.

lunes, 12 de abril de 2010

El creador de JAVA renuncia a Oracle

De todos es sabido que la compra de Sun por parte de Oracle ha provocado muchisimo que hablar en el mundo de la informática, y en especial, entre los amantes del software libre.

Pues hoy en bitelia he leído que el creador del lenguaje Java, quien estaba en Sun Mycrosistems desde el año 1984, el señor James Gosling, ha dejado la compañía.

Este nos es más que otro directivo de Sun que abdica, pues según cuentan habían abandonado Oracle en estos meses el CEO Jonathan Schwartz y Tim Bray, uno de los inventores del XML.

Lo que está claro es que a peces gordos de Sun, no les gusta la política que está incluyendo Oracle en la compañía, porque sino me extraña que renuciaran.

En fin, veremos que clase de repercusiones tiene esto en el mundo del software libre y en especial en Sun. Y en un futuro no muy lejano llegar a ver un Sun privado, así como sus productos.

¡Ufffff! Da mucho miedo, ¿verdad?. Saludos curiosos.

Pues hoy en bitelia he leído que el creador del lenguaje Java, quien estaba en Sun Mycrosistems desde el año 1984, el señor James Gosling, ha dejado la compañía.

Este nos es más que otro directivo de Sun que abdica, pues según cuentan habían abandonado Oracle en estos meses el CEO Jonathan Schwartz y Tim Bray, uno de los inventores del XML.

Lo que está claro es que a peces gordos de Sun, no les gusta la política que está incluyendo Oracle en la compañía, porque sino me extraña que renuciaran.

En fin, veremos que clase de repercusiones tiene esto en el mundo del software libre y en especial en Sun. Y en un futuro no muy lejano llegar a ver un Sun privado, así como sus productos.

¡Ufffff! Da mucho miedo, ¿verdad?. Saludos curiosos.

viernes, 9 de abril de 2010

La grafica más potente del mundo ATI_FirePro V8800

Recientemente me encontré a un amigo en una tienda de App y me preguntó:

¿Oyé, tu sabes por casualidad que gráfica comprarme que sea buenecita?

Dificil respuesta, pues como todos sabeís el mercado de las gráficas es variado y extenso. Pero desde ayer esa pregunta se resuelve con un solo nombre:

¿Oyé, tu sabes por casualidad que gráfica comprarme que sea buenecita?

Dificil respuesta, pues como todos sabeís el mercado de las gráficas es variado y extenso. Pero desde ayer esa pregunta se resuelve con un solo nombre:

ATI FirePro V8800

Esta gráfica lanzada por Ati ha revolucionado el mundo de los gráficos pues posee 2,6 teraflops de potencia bruta con la mayor memoria de banda ancha (147,2 GB/s). Además es la única tarjeta, actualmente, que posee la tecnología multipantalla ATI Eyefinity y DirectX 11.

La cosa es que como siempre no han dicho cual será el precio de la tarjeta. Para no asustar, supongo, y petar más de un marca-pasos.

La noticia se encuentra en el blog de El grupo informático. Yo por si acaso ya toy ahorrando pa ver si puedo comprarmela en diciembre... de 2020. Saludos curiosos.

miércoles, 7 de abril de 2010

Aumento de espacio en los discos blue-ray con 128 GB de almacenamiento.

Pues sí, noticieros, desde la página de mundogamers he encontrado esta noticia que dice que se ha conseguido crear un dico blue-ray con 128 GB de capacidad, siendo este además regrabable. Lo normal (normal entre comillas debido a que son una bestialidad) oscila entre los 25 y los 50 GB para una capa, y los 50 y los 100 en caso de ser de doble capa.

Este blue-ray de 128GB ha sido denominado BDXL y se espera que sea una revolución en el mundo del almacenamiento blue-ray.

En mi opinión es una noticia que puede revolucionar el futuro ya que como todos sabéis la PS3 funciona con discos blue-ray; y aunque el BDXL aun no es compatible con la consola, parece ser que sony ya trabaja en ello.

¡Os imaginais un disco que tenga más capacidad que los discos duros actuales para la PS3! Suena diábolico, ¿verdad?.

Saludos curiosos.

Este blue-ray de 128GB ha sido denominado BDXL y se espera que sea una revolución en el mundo del almacenamiento blue-ray.

En mi opinión es una noticia que puede revolucionar el futuro ya que como todos sabéis la PS3 funciona con discos blue-ray; y aunque el BDXL aun no es compatible con la consola, parece ser que sony ya trabaja en ello.

¡Os imaginais un disco que tenga más capacidad que los discos duros actuales para la PS3! Suena diábolico, ¿verdad?.

Saludos curiosos.

Suscribirse a:

Entradas (Atom)

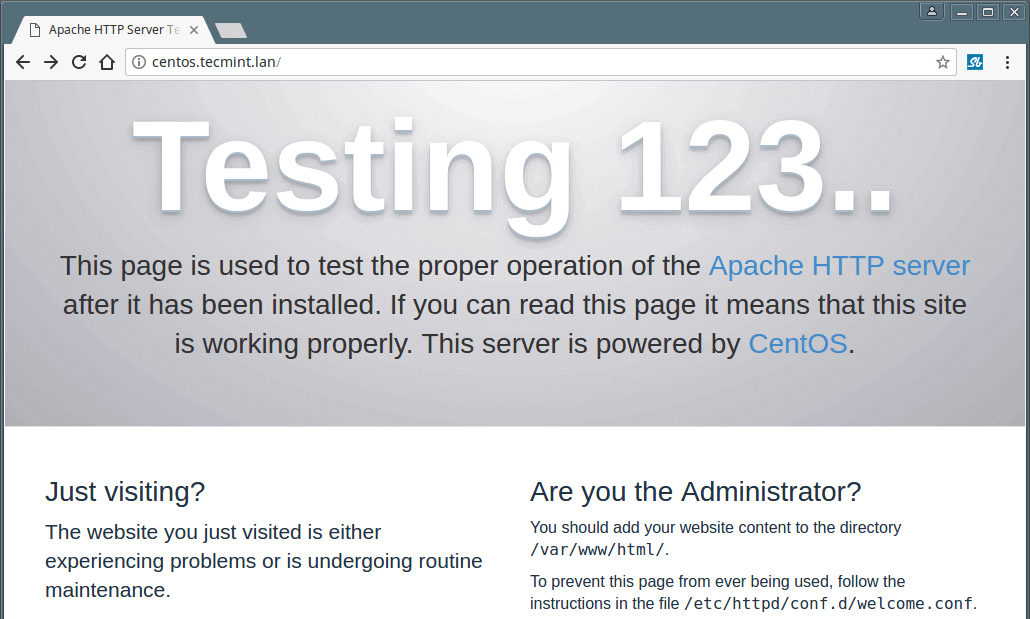

Install Drupal 8 in CentOS

Drupal is an open source, flexible, highly scalable and secure Content Management System (CMS) which allows users to easily build and create...

-

Tras la instalación de Oracle 10g nos arroja un error al iniciar SQL developer. Puesto que busca un archivo y no lo encuentra. La ruta c...

-

Si trabajas habitualmente con Postfix como servidor de correo os habrá surgido la misma pregunta que nos surgió a nosotros: ¿Cómo puedo moni...